自動車サイバーセキュリティ(CSMS)を理解して対策を!

2022年2月末に車載部品メーカーである小島プレス工業でサイバー攻撃によるシステム障害が起きました。結果、トヨタの生産がストップする自体になりました。

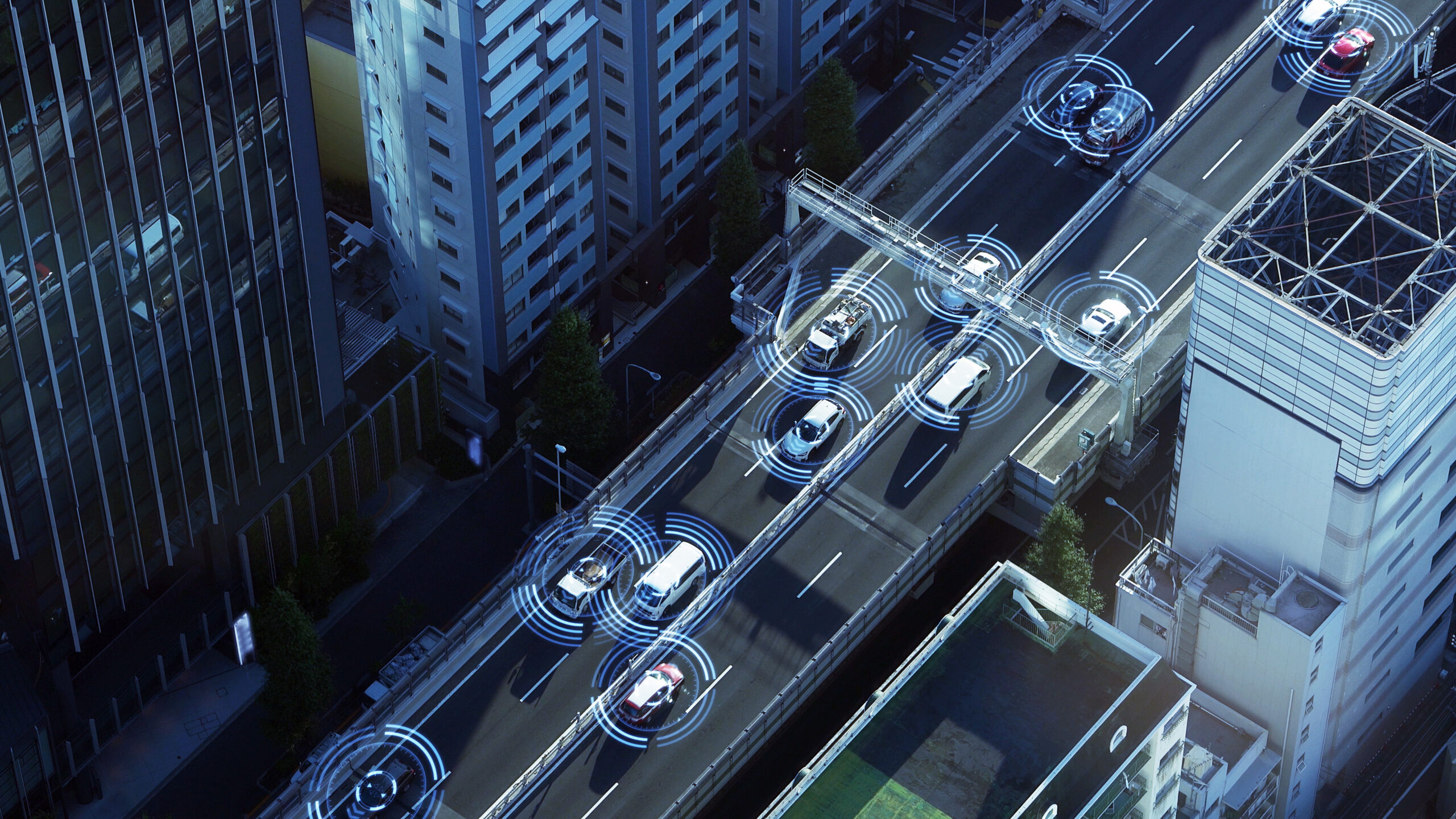

サイバー攻撃の標的として、自動車業界選ばれているのには理由があります。自動車がネットワークにつながり、CASE、MaaS展開の中、より社会インフラとしての重要度が高くなっています。

そのため、ランサムウェアの標的として、より高額の身代金を要求できますし、テロ目的でのサイバー攻撃では社会インフラとしてダメージを受ける度合いも高くなるからです。

そのため、自動車のサイバーセキュリティ(CSMS)対策として、ISO21434が定められ、その準拠が求められています。今回は自動車関連産業の製造業やサービス業で、商品企画・開発担当に携わっておられる方々向けにISO21434について解説します。

自動車サイバーセキュリティ(CSMS)の重要性

自動車はインターネットとつながり、アプリベースの遠隔監視/管理、先進運転支援システム(ADAS)、自動運転と進化を続けています。さらには、CASEやMaaS (Mobility-as-a-Service)等の自動車は社会インフラとしての重要度を年々高めています。

一方、コネクテッドカーの世界では、自動車でもIoT(Internet of Things:モノのインターネット)デバイスと同様のサイバーリスク課題が生じます。犯罪組織が自動車をサイバーハイジャックし、遠隔操作でコントルールする事件も起きかねません。

例えば、2015年にホワイトハッカー(コンピュータやネットワークの高度な知識を持ち、外部の攻撃からの防御など善良な目的でハッキングする技術者)により、高速道路走行中のジープチェロキーが乗っ取られ、停止させられた事件がありました。車のマルチメディアシステムを経由して電子制御システムに侵入し、ハンドル、エンジン、トランスミッション、ブレーキシステムをコントロールできたそうです。

CASE時代のサイバーセキュリティ(CSMS)

CASEは、Connected(コネクテッド)、Autonomous(自動運転)、Shared & Services(シェアリング&サービス)、Electric(電気自動車)の頭文字です。ドイツの大手自動車メーカー、ダイムラーが2016年のパリモーターショーで発表しました。次世代自動車を語るに欠かせない、4つのキーワードの頭文字をつなげた造語です。

環境対策や資源問題で、車の動力がエンジンに代わって電動モーターになると、構造のシンプルなモーターは比較的簡単に製造できるため、従来の自動車メーカー外の異業種からの参入が容易となります。2003年に創立されたテスラは典型的な例で、生産ラインは家電の製造ラインの様な作りです。グーグルやアップルなど情報通信業、あるいはソニーなどが、電気自動車や自動運転車への関心を示しています。新規参入者はすべてCASEを前提にしています。

電子デバイスがIoTでシステムと一体となって情報提供をし、制御されるのと同様に、CASEでは自動車が1つのデバイスとして情報提供し、制御される様になります。

そのため、産業用オートメーション及び制御システム(IACS:Industrial Automation and Control System)がサイバー攻撃の対象となりうる状況からサイバーセキュリティのマネジメントシステム(CSMS: Cyber Security Management System)を導入する様になったのと同様に、自動車でもCSMS対応が求められる様になりました。

MaaSへのCSMS対応

MaaS(マース)はMobility as a Service (モビリティ・アズ・ア・サービス)の略で、移動のサービス化のことです。2014年ころに北欧フィンランドの首都ヘルシンキで生まれた考えです。必要なときに、必要な移動サービスを利用するというものです。

日本では流行らなかった、Uberですが、海外ではMaaSの現実的なソリューションとして機能しています。空港で飛行機を降りた人は手荷物受取所までコンコースを歩きながらスマホで行先を入れると近くを運転している人とマッチングが制約して、ターミナル外で待っていてくれます。料金も前もって出て、支払いはUberに登録したクレジットカードで自動払いです。

日本では中国の配車サービス大手DiDi(ディディ)がMaaSの一環として、タクシー会社と提携している。トヨタもDiDiと合弁会社設立し約660億円を出資し、トヨタの自動運転車、e-Paletteでの協業も好評しています。

MaaSのコンセプトはバス等の公共交通にも広がっており、サイバー攻撃が多数の人が乗る公共交通も標的にする可能性が出てきました。遠隔操作によるハイジャックさえも警戒しなくてはなりません。そのため、MaaSにもCSMSの導入が必要となってきます。

サプライチェーン管理の重要性

セキュリティ対策においてサプライチェーンマネジメント(以下SCM)の必要性が論じられるようになってきました。

自動車の場合、ガソリン車で数万個の部品が使われていますが、電子部品は3千個くらいです。その中でもエンジンなどの重要な制御を行っている組込み型コンピュータ(ECU :Electric Control Unit)は数十個です。近年では機能安全規格であるISO26262で、ECUの安全対策や検証は十分されています。しかし、組織的ハッカーがECU内のソフトウェアにその後のハッキングの入り口を設けていたりするリスクにもしっかりと対応する必要があります。いわゆるサプライチェーン攻撃に対する対処です。

そのため、CSMSは、自動車メーカー(OEM)内のオペレーションだけでなく、電子部品供給網(サプライチェーン)全体を網羅するものでなくてはなりません。

自動車サイバーセキュリティ規格

UN-R155で要求されるプロセス

2021年1月、国際連合欧州経済委員会(UNECE)の下部組織である「自動車基準調和世界フォーラム(WP29)」において、自動車のサイバーセキュリティ対応の国連標準であるUN-R155が策定され、6月に採択されました。UN-R155はCSMSの整備を含むサイバーセキュリティの標準です。自動車のサイバーセキュリティ関連としては、初めての国連規則であり法規制としての拘束力を持ちます。

UN-R155は、プロセスとプロダクトの2つの観点での認証が必要となります。プロセスでは、認証当局により自動車OEMのサイバーセキュリティ体制や仕組みの認証と監査が3年ごとに行われます。プロダクトでは、認証されたプロセスに沿って車両が開発・生産されているかどうかの実証が求められます。

UN-R155でカバーされるプロセスには最新リスクの特定、処理、管理、セキュリティテスト、インシデント/攻撃の検出と処理、脅威インテリジェンス、及び脆弱性監視プロセスがあります。

特にプロセス管理では、自社内のCSMS管理プロセスだけでなく、自社外のサプライチェーンとアフターマーケットサービスについてもセキュリティを担保しなくてはなりません。後述のISO/SAE21434、国際標準でも同様のガイドラインが記述されており、CSMS認証取得に必要なリスク軽減策を施す上で参考となります。但し、UN-R155では要求されていて、ISO/SAE21434で要求されていないものに、バックエンドサーバ、悪意のない行為による脅威や事故、データの物理的損傷がありますので、別途対応が必要です。

UN-R156

自動車基準調和世界フォーラム(WP29)は2020年6月にUN-R156も採択しました。UN-R156はソフトウェアアップデート管理システム認証(SUMS)の要求です。 ソフトウェアバージョン管理、ハードウェアの構成情報管理、依存関係識別するプロセス、ソフトウェアアップデート時安全への影響評価プロセス、車両ユーザーへの通知プロセスがあります。膨大な部品のソフトウェアバージョンを管理する仕組みが必要であり、特定の規則に適用されるソフトウェアバージョンすべてをグループ化し、一つの番号で管理するRXSWIN(Rx Software Identification Number)という識別子が提案されています。UN-R156はISO24089などの規格に基づいています。

ISO26262

ISO26262はIEC61508をベースにした機能安全を定めた国際規格です。2011年11月に第1版が発行され、2018年12月に第2版が発行されました。ISO26262では機能安全を「電気電子(E/E)システムの機能不全のふるまいにより引き起こされるハザードが原因となる、不合理なリスクの不在」と定義されています。電気電子システムに故障が発生した場合に、安全機能を設けることによって、運転者や同乗者への危害を及ぼす危険を許容可能なレベルに低減することを要求しています。

ISO26262では「システムレベルでの製品開発」、「ハードウェアレベルでの製品開発」、「ソフトウェアレベルの製品開発」のそれぞれで、安全要求の仕様、設計、検証などの項目がカバーされており、製品開発はV字開発モデルに従い、ライフサイクルを通じてトレーサビリティを維持する事を要求しています。

ソフトウェアの故障は、設計の誤りや検証漏など、人為的ミスによるものと認識されています。ISO26262では、この様な人為的な故障を回避するための開発プロセスを定義しています。ISO26262発行前の2005年に発行されたAutomotive SPICE (A-SPICE)が車載向けソフトウェア開発プロセスに対しての指針を示しており、ISO26262ではA-SPICEを踏まえて足りない部分を補うものになっています。組込みソフトウェアを含む電子制御主導の自動車では、ISO26262準拠が必須となっています。

ISO/SAE 21434

2016年には自動車向けサイバーセキュリティのガイドブックとしてSAE J3061_201601 Cybersecurity Guidebook for Cyber-Physical Vehicle Systemsが発行され、それがISO/SAE21434のベースになっています。 道路車両—サイバーセキュリティエンジニアリングの国際標準規格、ISO/SAE 21434:2021が8月に発行されました。自動車基準調和世界フォーラム(WP29)」が、自動車へのサイバーセキュリティ対策(CSMS (Cyber Security Management System)を義務付ける指針(法規制の提案)を採択した中、ISO/SAE 21434準拠がガイドとなります。

ISO/SAE 21434は、路上を走行する車両内部の電子制御システムに関して、サイバーセキュリティ観点でのプロセス定義およびリスク管理をガイドする目的で作成された国際規格です。

対象範囲はコンセプトから廃棄に至る自動車のライフサイクル全体で、対象となるアイテム、コンポーネントには、車両および車両のシステム、部品、ソフトウェアに加え、ネットワークにより車両へ繋がる外部デバイス(カーナビ、ETC車載機など)も含まれます。また、前述の様に、欧州・日本で法規制となったUN-R155に対応するガイドとなっていて、要求事項を正しく理解して組織および製品に適用することによって、UN-R155の規定をほぼ満足することになります。

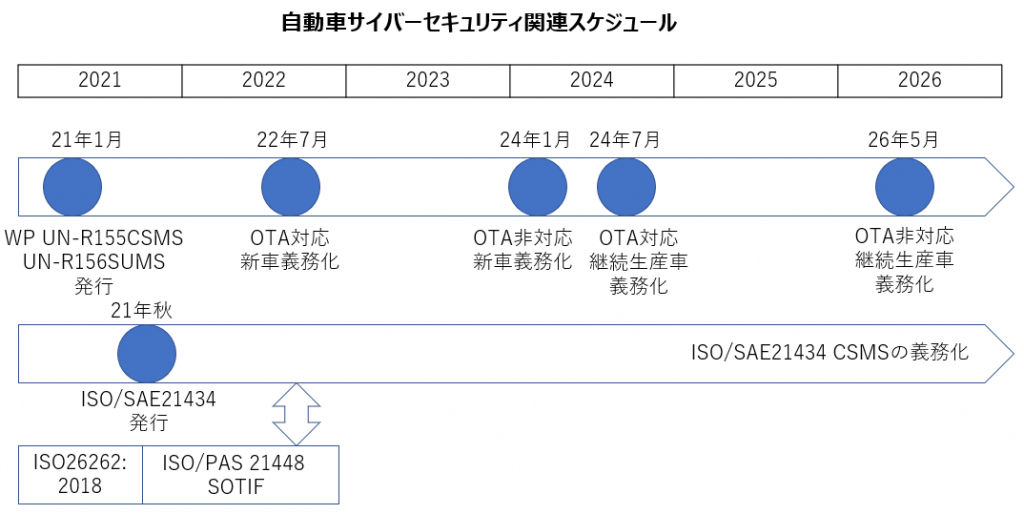

OTA(Over The Air)技術とは、データの送受信を無線通信で行うための技術ですが、日本ではOTA対応の新車では2022年7月から、OTA非対応の新車は2024年1月からCSMS対策が要求されます。

OTA技術対応車では誤用濫用対策のISO/PAS 21448 SOTIFとCASE (Connectedコネクテッド、Autonomous / Automated自動化、Shared シェアリング、Electric電動化)対応のISO24089(ソフトウェアアップデート)の適応性も検討されています。

OEM(自動車メーカー)は自らCSMS準拠義務を順守するためにTier1、Tier2サプライヤーがCSMS構築出来ているかを審査する義務を負っています。

一方、Tier1やTier2のISO/SAE 21434準拠を証明するプライベート認証もあり、今後は部品メーカーにとってもISO/SAE 21434準拠が当たり前になってきそうです。

下図が自動車サイバーセキュリティ関連の大枠のスケジュールとなります。2022年7月のOTA対応新車の義務化の後は、2024年1月にOTA非対応新車も準拠が義務化されます。2024年7月以降はすべてのOTA対応継続生産車の準拠が義務化、そして2026年5月以降はすべての継続生産車の準拠が義務化されます。

ISO/SAE21434について

ISO/SAE21434の概要

ISO/SAE 21434は、設計段階から廃車に至るまで、自動車のライフサイクル全体を通したサイバーセキュリティ対策の必要性を訴えており、自動車の電子システム、電子部品、ソフトウェアに加え、外部ネットワークとの接続部もその対象となります。

ISO/SAE 21434には、アイテムとコンポーネントという言葉が使われていてわかりにくいところがあります。コンポーネントは言葉通りに部品、アイテムは部品の組み合わせで、システムと訳しても良いかもしれません。対象となるアイテム、コンポーネントには、車両および車両のシステム、部品、ソフトウェアに加え、ネットワークにより車両へ繋がる外部デバイス(カーナビ、ETC車載機など)も含まれます。

アイテムの例としては車載ネットワーク,車両外部へ繋がるネットワークを含む車載E/E システムアーキテクチャが挙げられます。

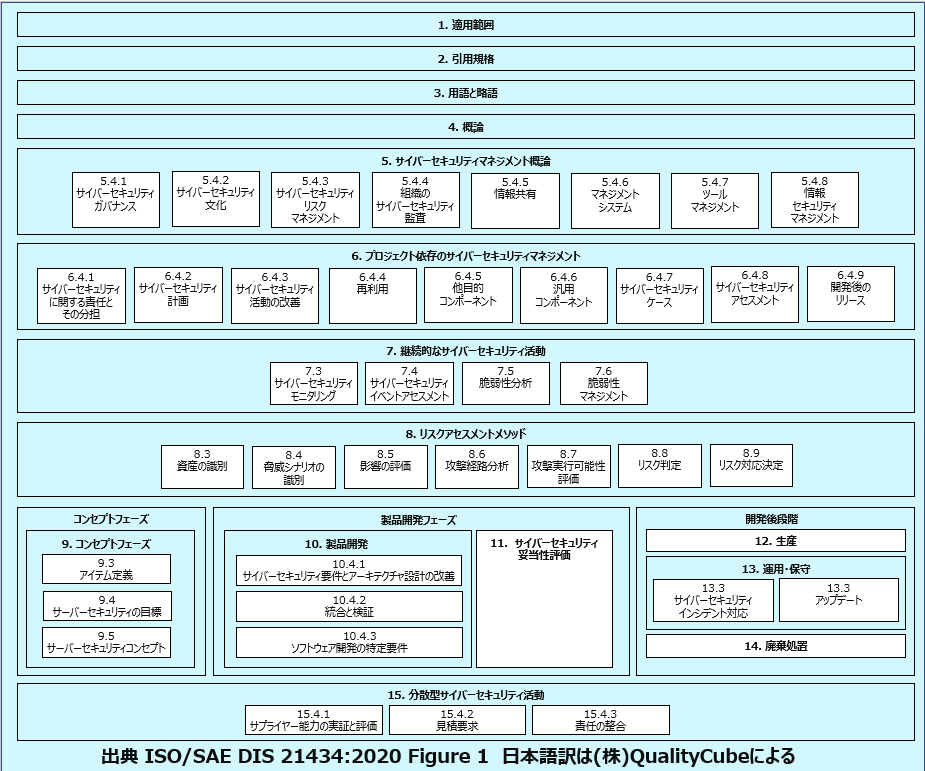

ISO/SAE21434の構成は下図の通り、全15セクションから構成されています。

ISO/SAE 21434は大きく、サイバーセキュリティマネジメント、コンセプトフェーズ、サイバーセキュリティ製品開発、製品開発後の生産、運用保守、リスク分析・評価の6つの内容に分かれます。

サイバーセキュリティマネジメント

ISO/SAE 21434では、サイバーセキュリティマネジメントとして、組織のサイバーセキュリティ管理と、プロジェクトのサイバーセキュリティ管理、の2つの活動が求められています。

組織のサイバーセキュリティ管理

組織のサイバーセキュリティ管理では、サイバーセキュリティ内部統制の仕組み及び、サイバーセキュリティ意識管理、力量管理及び継続的改善を含むサイバーセキュリティ文化を確立することと、その維持が必要となります。そのためには、ISO/SAE 21434に準拠したルール&プロセスの構築と、実際にプロセスを運用するための組織の構築が必要です。

ISO/SAE 21434は、設計段階から廃車に至るまで、自動車のライフサイクル全体を通したサイバーセキュリティ対策の必要性を訴えており、自動車の電子システム、電子部品、ソフトウェアに加え、外部ネットワークとの接続部も対象となります。また、セクション7の分散サイバーセキュリティ活動では、OEMとTier1,Tier1とTier2がそれぞれ顧客とサプライヤーの関係にありながら、サイバーセキュリティインターフェースとしてサイバーセキュリティ能力を記録に残し、管理しなくてはならないとしています。自動車開発に携わる開発者にとって、サプライチェーン全体でセキュリティ対策を講じていくうえでの、包括的なアプローチが必要となります。

また、ISO/SAE 21434では、組織がプロセスを準拠していることを確認するために、監査を実施することが求められています。

サイバーセキュリティ監査は,組織のプロセスがこのISO/SAE 21434の目的を達成しているかどうかを判断するために,独立して実行しなければなりません。そのため、OEMに対しては当局が審査を行い、サプライヤーに対してはOEMが審査を行うことになります。

プロジェクトのサイバーセキュリティ管理

サイバーセキュリティに関連する製品開発のプロジェクト管理を行うためには、セキュリティを担保するための活動を織り込んだサイバーセキュリティ計画を立てる必要があります。計画には以下が含まれます。

- 活動の目的

- 他の活動又は情報への依存性

- 活動の実行に責任のある人員

- 活動を実行するために必要なリソース

- 活動の開始点又は終了点,及び予想期間

- 生成される作業成果物の特定

実際に計画に沿って開発を進めることが重要です。統合及び検証活動としてコンポーネントの実装及び統合結果が,定義したサイバーセキュリティ仕様を満たしていることを検証する必要もあります。

また、ISO/SAE 21434では、製品の開発が完了し、生産に移行する前に、製品のセキュリティ対策に問題がないことを確認するためのサイバーセキュリティアセスメントを実施することが求められています。

コンセプトフェーズ

コンセプトフェーズは開発前の段階で、サイバーセキュリティ要求及び運用環境の要求に基づき、サイバーセキュリティゴールを設定し、サイバーセキュリティ対象となる、アイテムを特定します。

そして脅威分析によって製品に対する脅威シナリオと潜在するリスクの値を決定します。次に、リスクの大きさによって、製品に潜在するリスクへの対処方法を決定します。

リスクを低減する場合には、脅威シナリオを防ぐための目標を、サイバーセキュリティゴールとして定義します。リスクを保有、共有する場合は、それらの根拠をサイバーセキュリティクレームとして定義します。また、リスクを回避する場合は、リスクの原因となる要素を取り除くため、製品の設計変更を行います。そして、サイバーセキュリティゴールを実現するためのサイバーセキュリティ要求を開発フェーズに渡します。

製品開発フェーズ

セクション10にサイバーセキュリティ製品の開発に関する要求事項が記載されています。開発はベースとしてV字モデルのワークフローを例として挙げていますが、アジャイル開発を適用することもあるとしています。

サイバーセキュリティ仕様・実装のために,設計,モデリング,又はプログラミングの表記法若しくは言語を使用する場合,その選択には次のことを考慮しなければならないとされています。

- 構文論と意味論の両方において明確で理解できる定義

- モジュール化,抽象化,及びカプセル化を達成するためのサポート

- 構造化された構成を使用するためのサポート

- セキュアな設計及び実装技術を使用するためのサポート

- 既存のコンポーネントを統合する能力

- 不適切な使用による脆弱性に対する言語の耐性

製品開発を行う際には、設計/実装の内容に脆弱性が混入しないことを工程毎に検証&評価するため、脆弱性分析、および、脆弱性評価を実施する必要があります。

脆弱性評価には次の様なものがあります。

製品開発後のフェーズ

ISO/SAE 21434では、製品開発が終わった後、製品の生産、および、市場で運用する際の要求事項が定義されています。その中でも特に重要なのが、サイバーセキュリティインシデント対応の要求です。

ISO/SAE 21434には、フィールド監視による脆弱性情報の収集と、見つけた脆弱性情報への対処、および、実際に自社製品に対してハッキングが行われた際のインシデント対応に関する要求が定義されています。また、運転者が脅威シナリオの影響を受ける可能性のある度合いを判断する手法についても記述してあります。OEMとしては自動車を売ってしまえば終わりということではなく、自動車が使われている間の脅威もモニターし、対処できる仕組みと体制を整えなくてはなりません。自動車の廃棄(廃車)さえも管理対象とし、サイバーセキュリティに関連する脅威への対処を考慮しなくてはなりません。

ISO/SAE21434の重要性

前述の様に、自動車基準調和世界フォーラム(WP29)が、自動車へのサイバーセキュリティ対策(CSMS)を義務付ける指針を採択しました。

それによって、UN-R155 サイバーセキュリティ法規(以降、セキュリティ法規と記す)を満たしていない車両は、欧州や日本をはじめとした多くの国で販売できなくなります(米国や中国などを除く)。セキュリティ法規の要求事項は以下の2点です。

- 当局は、自動車製造業者(OEM)に対してCSMS (Cyber Security Management System) が構築できていることを確認するための事前審査を行い、適合証書を発行します。

- 当局は、車両型式に対してサイバーセキュリティ要求を満たしていることの審査を行い、型式認証を発行します。

日本の場合、当局は国土交通省となります。

そして、CSMSの適合証書を得るためには、国際標準規格である ISO/SAE 21434 に従って組織やルール&プロセスを整備し、その妥当性を第三者に説明する必要があります。

これには、OEMへのサプライヤーでもCSMSを構築できていることが求められ、OEMがサプライヤーの監査を行うことが要求されています。そのため、自動車業界全体でISO/SAE 21434への取り組みが必要となっています。

まとめ

Wi-FiやBluetoothを利用した自動車のコネクティビティ技術および自動運転技術の進歩にともない、自動車がサイバー攻撃の標的となるリスクも増大しています。

セーフティクリティカルなシステム開発を目指す既存の規格では、サイバー攻撃のリスクを十分にカバーできているとは言えないため、新たなガイドラインや規格を作る必要性が出てきたのです。

自動車部品のライフサイクル全体でサイバーセキュリティ対策を講じるため、構造化されたプロセスを確立する - これがISO/SAE 21434策定の動機となっています。

自動車に関連する“すべて”が最初からセキュリティを考慮のうえ設計されるように、本規格では、各企業が「サイバーセキュリティ文化」を推進することを期待しています。

一方、ISO/SAE 21434の要求事項は非常に曖昧に記載されています。そのため、規格書を読むだけではISO/SAE 21434に準拠したプロセスを構築することが難しいです。

ISO/SAE 21434に基づく具体的な進め方は「自動車サイバーセキュリティガイド」をダウンロードしたり、eラーニング「自動車サイバーセキュリティ講座」を受講したりして下さい。また、ISO/SAE 21434に特化したコンサルタントサービスもご準備しております。

ISO/SAE21434に基づく具体的な進め方は「自動車サイバーセキュリティガイド」をダウンロードして下さい。

※ダウンロードはこちらから→ガイドダウンロード

QualityCubeのサービス

1.セキュリティガイド対策の指導

ISO/SAE21434の構成は上図の通りですが、実はすべての項目で従来のIT系セキュリティ規格や既存の自動車安全規格を参照しています。

QualityCubeはすべての規格を満足したセキュリティ対策をアドバイスしていきます。

2.ドキュメント類の監査・修正

ISO/SAE21434ではセキュリティ対策の実装だけでなく、その後の第3者査定、当局、OEMの審査にそなえたドキュメント類の整備が必要です。QualityCubeはお客様の作成したドキュメント監査・修正を行い、必要に応じてドキュメント準備も支援します。

詳しくは「自動車のサイバーセキュリティガイド」をダウンロードして下さい。

3.組織体制の構築

組織のサイバーセキュリティ管理では、サイバーセキュリティ内部統制の仕組み及び、サイバーセキュリティ意識管理、力量管理及び継続的改善を含むサイバーセキュリティ文化を確立することと、その維持が必要となります。QualityCubeはISO/SAE 21434に準拠したルール&プロセスの構築と、実際にプロセスを運用するための組織の構築を支援します。

4. 運用設計の代行

ISO/SAE 21434では、製品開発が終わった後、製品の生産、および、市場で運用する際の要求事項が定義されています。その中でも特に重要なのが、サイバーセキュリティインシデント対応の要求です。QualityCubeではISO/SAE 21434に準拠した運用設計を代行致します。

自動車サイバーセキュリティに関するご相談を受けます↓

関連資料、「自動車のサイバーセキュリティガイド」ではISO/SAE21434の関連規格も含めて、詳しい製品開発ガイドについて説明しています。

自動車サイバーセキュリティガイドはこちらからダウンロード可能です↓

自動車サイバーセキュリティ講座(eラーニング)

2020年6月、自動車基準調和フォーラム(WP29)にてサイバーセキュリティとソフトウェアアップデートに関する国際基準が成立しました。

そして、2022年7月には新型車、2024年7 月までに全車種へのCS対策義務化が義務化されています。

つまり、サイバーセキュリティ対策義務化に対応するためにはISO21434の準拠が必要になる、ISO21434に準拠しなければ、今後車載ソフトウェアを販売できなくなるということです。

本講座は自動車サイバーセキュリティ対策義務化に対応する自動車関連企業様向けの講座です。

| セキュリティコース |

|---|

| 自動車サイバーセキュリティ講座 |